安全

物联网的安全特别重要。Mosquitto服务器的常见措施如下:

- 网络层

使用虚拟专用网络(VPN)。

- 传输层

MQTT使用TCP作为传输协议,默认情况下通信没有加密。传输层安全(TLS)通常被称为TLS/SSL,因为安全套接字层(SSL Secure Socket Layers)是它的前身。我们可以使用 TLS 来保证 MQTT 客户端和 MQTT 服务器之间的通信安全和加密。TLS与MQTT的使用有时被称为MQTTS。TLS可以让我们同时提供隐私和数据完整性。我们可以使用TLS客户端证书来提供认证。

- 应用层

利用MQTT中包含的功能来提供应用级的认证和授权。我们可以使用ClientId(客户端标识符)来识别每个客户端,并将其与用户名和密码认证相结合。我们可以在这个层面上添加额外的安全机制。例如,我们可以对消息有效载荷进行加密和/或添加完整性检查以确保数据的完整性。然而,主题仍将是未加密的,因此,TLS是确保一切加密的唯一方法。我们可以与插件合作,提供更复杂的认证和授权机制。我们可以对每个用户授予或拒绝权限,以控制他们可以订阅哪些主题,以及可以向哪些主题发布消息。

证书配置

网站一般从各大证书机构购买证书。

我们将使用免费的OpenSSL工具来为服务器生成必要的证书,以启用Mosquitto的TLS。

具体来说,我们将生成一个使用X.509公钥基础设施( PKI )标准的X.509数字证书。这个数字证书允许我们确认特定的公钥属于证书中包含的主体。有一个颁发证书的身份,其详细信息也包含在证书中。

- 生成证书

# openssl genrsa -des3 -out ca.key 2048

# openssl req -new -x509 -days 1826 -key ca.key -out ca.crt

# openssl genrsa -out server.key 2048

# openssl req -new -out server.csr -key server.key

# openssl x509 -req -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt -days 360

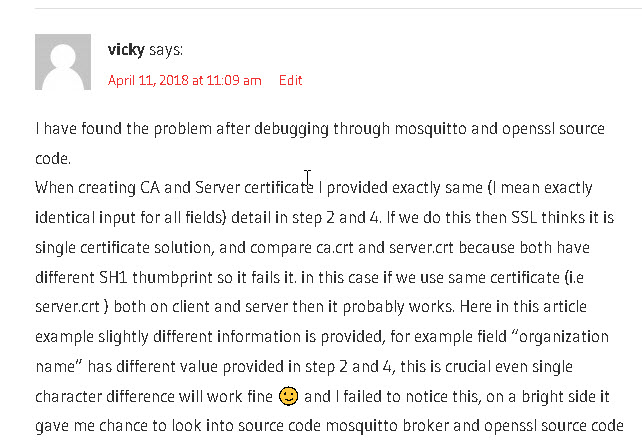

注意坑:

两个输入证书信息的地方不可完全一样;Common Name要和主机名一样;Linux中server.key的权限要设置为744。

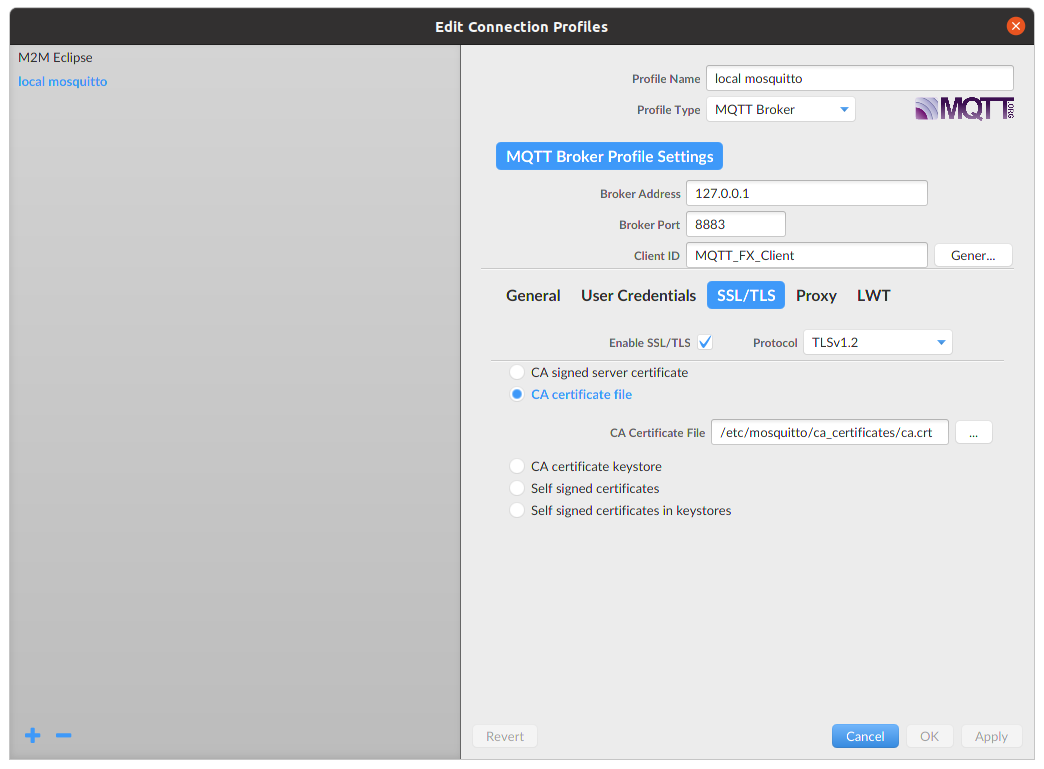

- 修改 mosquitto.conf

# cat ../mosquitto.conf

listener 8883

allow_anonymous true

cafile /etc/mosquitto/ca_certificates/ca.crt

certfile /etc/mosquitto/ca_certificates/server.crt

keyfile /etc/mosquitto/ca_certificates/server.key

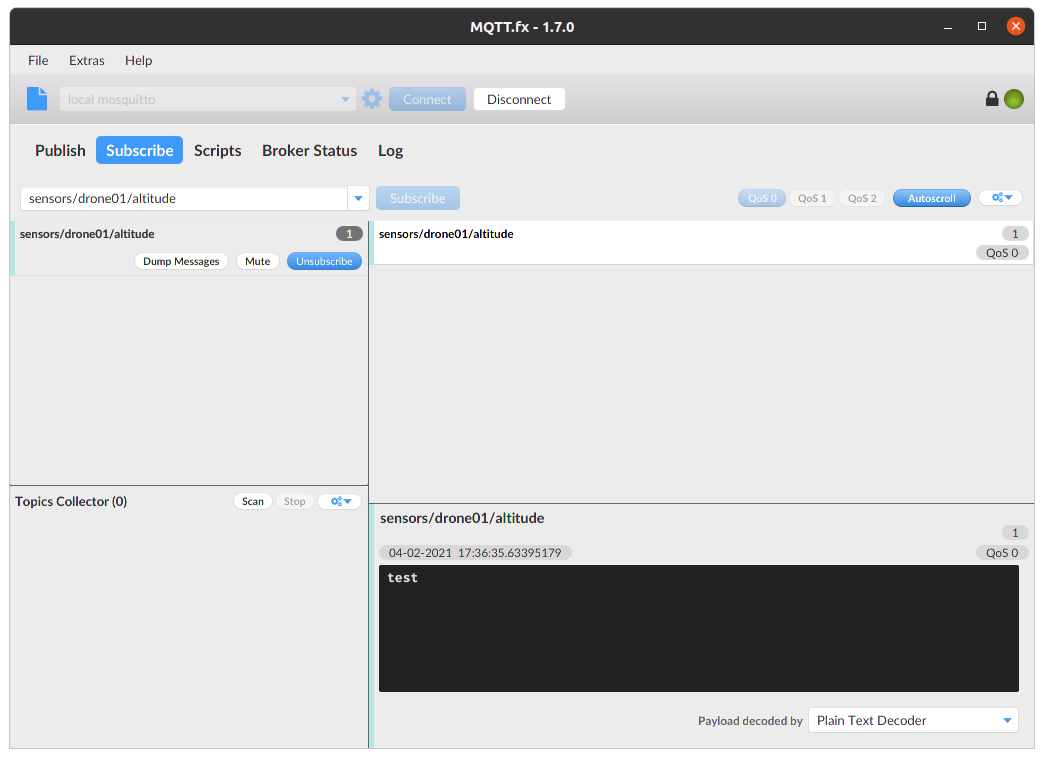

- 重启服务后测试

# mosquitto_pub -p 8883 --cafile ca.crt -t sensors/drone01/altitude -m "150 f" -d -h andrew-HP-EliteDesk-880-G5-TWR

Client (null) sending CONNECT

Client (null) received CONNACK (0)

Client (null) sending PUBLISH (d0, q0, r0, m1, 'sensors/drone01/altitude', ... (5 bytes))

Client (null) sending DISCONNECT

连接再订阅发布消息

参考资料

- http://www.steves-internet-guide.com/mosquitto-tls/