第七章:物联网信息安全

- 7.1 物联网安全威胁

- 7.2 物联网安全体系

- 7.3 RFID的安全和隐私

- 7.4 基于加密技术的逻辑方法被应用于RFID标签

- 7.5 物联网传输层的安全

- 7.6 非对称加密

- 7.7 单向HASH函数

- 7.8 安全协议

- 7.9 物联网应用层的安全

- 7.10 外包数据和位置信息的隐私保护问题

7.1 物联网安全威胁

物联网已经成为信息安全的“重灾区”。

- 物联网设备基数庞大,加上安全防护脆弱,可以预见,物联网威胁将逐渐成为互联网的常态。

- 安全威胁可能就潜伏在身边,一旦攻击者获得远程控制权限,即便是小小的摄像头也能够成为泄漏用户隐私的元凶。

1、物联网安全威胁

- 目前针对消费物联网的主要威胁有如下几点:

- (1)利用漏洞或者自动安装软件等隐秘行为窃取用户文件、视频等隐私;

- (2)传播僵尸程序把智能设备变成被劫持利用的工具;

- (3)黑客可以通过控制设备,反向攻击企业内部或其运行的云平台,进行数据窃取或破坏。

2、物联网安全问题具体包括:

- (1)物联网标签扫描引起的信息泄漏问题;

- (2)物联网射频标签受到恶意攻击的问题;

- (3)标签用户可能被跟踪定位的问题;

- (4)物联网的不安全因素可能通过互联网进行扩散的问题;

- (5)物联网加密机制有待健全的问题;

- (6)物联网的安全隐患会加剧工业控制网络的安全威胁;

- (7)互联网生态系统中的诈骗和攻击行为增加,对用户隐私、基础网络环境的安全冲击尤为突出。

3、物联网安全威胁存在原因:

- (1)已有的对传感网、互联网、移动网、安全多方计算、云计算等的一些安全解决方案在物联网环境中可以部分使用,但另外部分可能不再适用;

- (2)即使分别保证了感知控制层、数据传输层和智能处理层的安全,也不能保证物联网的安全;

- (3)物联网的发展需要重新规划并制定可持续发展的安全架构,使物联网在发展的应用过程中,其安全防护措施能够不断完善。

7.2 物联网安全体系

物联网的安全需求归结为:物联网传输安全、物联网数据安全、物联网应用安全等。

1、 物联网传输安全

- (1)物联网传输安全中,感知层的接入安全是重点;

- (2)物联网的传输安全也需要数据安全来保证。

2、物联网数据安全

- 1、新型计算模式解决了个人和企业的设备需求,但同时也使他们承担着对数据失去直接控制的危险;

- 2、需要研究可在密文状态下进行检索和运算的加密算法显得十分必要。

3、物联网应用安全

- 物联网应用中,除了传统网络的安全需求外,还包括物联网应用数据的隐私安全需求和服务质量需求,应用部署安全需求等。

4、物联网的安全体系

- (1)物联网数据安全方面,涉及的信息安全技术包括:密码学、散列函数、消息摘要、数字签名、文本水印和图像水印等;

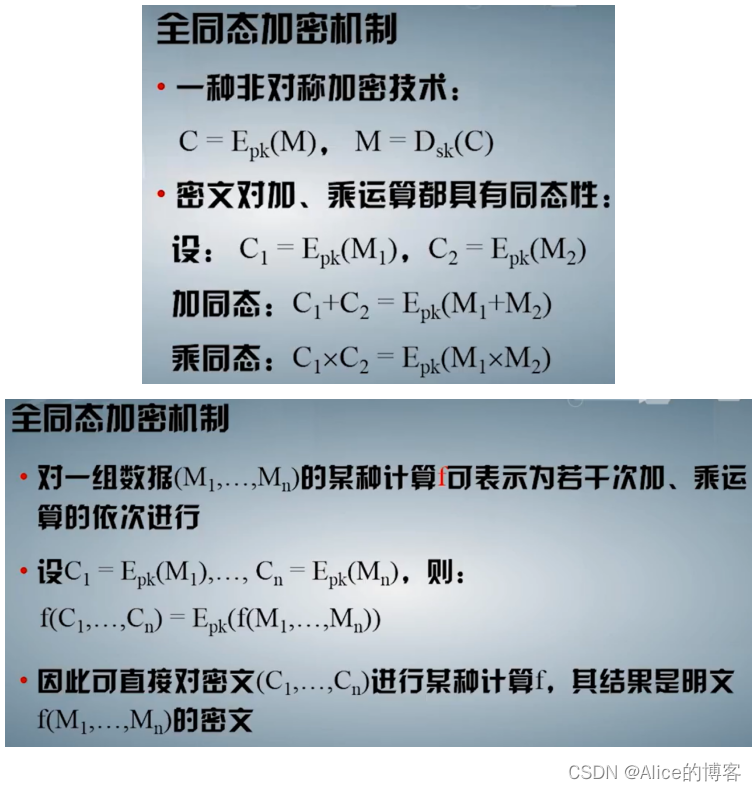

- (2)物联网隐私安全方面,涉及的隐私保护技术包括:隐私度量、数据库隐私保护、位置隐私保护、数据共享隐私保护、外包数据加密计算(即同态加密)等;

- (3)物联网接入安全方面,涉及的安全技术有:信任管理、身份认证、访问控制、公钥基础设施(PKI)、网络安全通信协议等;

- (4)物联网运行系统安全方面,涉及的安全技术包括:恶意攻击、入侵攻击、入侵检测、攻击防护、防火墙、病毒查杀等;

- (5)物联网无线通信安全方面,涉及的安全技术包括:WIFI安全技术、3G安全技术、ZIGBEE安全技术、蓝牙安全技术等。

5、最常用的安全技术包括以下方面:

- (1)身份认证

- (2)访问控制

- (3)隐私保护

- (4)内容审计

- (5)数字签名

- (6)入侵检测与防护

- (7)病毒、木马

- (8)DDOS

7.3 RFID的安全和隐私

1、RFID有三类隐私威胁:

- (1)身份隐私威胁,即攻击者能够推导出参与通信节点的身份;

- (2)位置隐私威胁,即攻击者能够知道一个通信实体的物理位置或粗略地估计出到该实体的相对距离,进而推断出该通信实体的隐私信息;

- (3)内容隐私威胁,即由于消息和位置已知,攻击者能够确定通信交换信息的意义。

2、RFID安全机制

- 为了保护RFID系统的安全,需要建立相应的RFID安全机制,包括物理安全机制和逻辑安全机制以及两者的结合。

- (1)低成本标签并不支持高强度的安全性,人们提出了物理安全机制;

- (2)使用物理安全机制保护标签的安全性主要包括:KILL命令机制(KILL TAG)、电磁屏蔽、主动干扰、阻塞标签(BLOCK TAG) 和可分离的标签等几种。

3、KILL命令机制

- (1)KILL命令机制是一种从物理上毁坏标签的方法;

- (2)RFID标准设计模式中包含KILL命令,执行KILL命令后,标签所有的功能都丧失,从而使得标签不会响应攻击者的扫描行为,进而防止了对标签以及标签携带者的跟踪。

4、电磁屏蔽

- (1)利用电磁屏蔽原理,把RFID标签置于由金属薄片制成的容器中,阅读器将无法读取标签信息,标签也无法向阅读器发送信息;

- (2)最常用电磁屏蔽是法拉第网罩;

- (3)缺点是在使用标签时又需要把标签从相应的法拉第网罩构造中取出,失去了使用RFID标签的便利性。

5、主动干扰

- (1)能主动发出无线电干扰信号的设备可以使附近RFID系统的阅读器无法正常工作,从而达到保护隐私的目的;

- (2)缺点在于其可能会产生非法干扰。

6、阻塞标签

- (1)通过特殊的标签碰撞算法阻止非授权的阅读器去读取那些阻止标签预定保护的标签;

- (2)在需要的时候,阻止标签可以防止非法阅读器扫描和跟踪标签。而在特定的时候,则可以停止阻止状态,使得标签处于开放的可读状态。

7、可分离的标签

- (1)设计理念是使无源标签上的天线和芯片可以方便地拆分;

- (2)可分离标签的制作成本还比较高,标签制造的可行性也有待进一步讨论。

7.4 基于加密技术的逻辑方法被应用于RFID标签

1、散列锁定

- (1)WEIS等提出利用散列函数给RFID标签加锁的方法;

- (2)使用META ID来代替标签真实的ID,当标签处于封锁状态时,它将拒绝显示电子编码信息,只返回使用散列函数产生的散列值。只有发送正确的密钥或电子编码信息,标签才会在利用散列函数确认后来解锁。

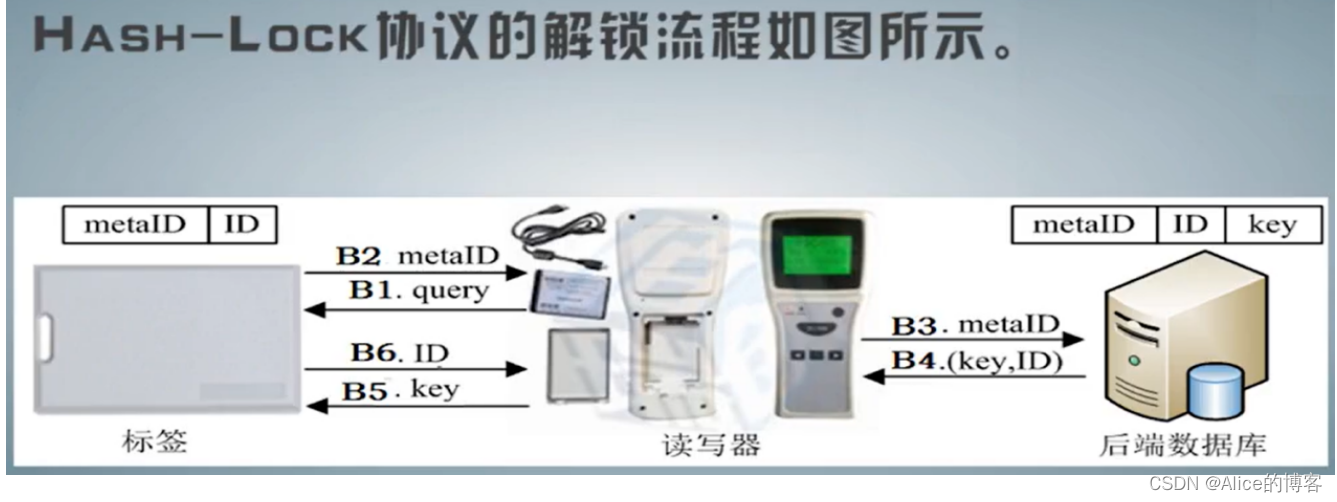

- (3)HASH — LOCK的锁定过程:

- A1 :读写器随机生成一个密钥KEY,并计算与之对应的META ID,META ID = HASH (KEY)。其中HASH函数是一个单向的密码学哈希函数;

- A2 :阅读器将META ID写入到标签中;

- A3 :标签收到META ID后被锁定,进入锁定状态;

- A4 :读写器以META ID为索引值,将数据偶对(META ID,KEY)存储到后台的数据库。

- 临时ID方法

- (1)顾客可以暂时更改标签ID;

- (2)给顾客使用RFID带来额外的负担,同时临时ID的更改也存在潜在的安全问题。

- 同步方法:阅读器需要知道标签的所有可能状态,即和标签保持状态同步。

2、重加密

- (1)为防止RFID标签和阅读器之间的通信被非法监听,通过公钥密码体制实现重加密(RE — ENCRYPTION),即对已加密的信息进行周期性再加密;

- (2)由于RFID资源有限,因此使用公钥加密RFID的机制比较少见。典型的有JUELS等提出的用于欧元钞票的电子标签标示建议方案和GOLLE等提出的实现RFID标签匿名功能的方案。

3、PFU函数法

- (1)PFU (PHYSICAL FUNCTION UNITS) 是一个利用物理特性来实现的函数;

- (2)攻击者任何尝试攻击芯片的行为都会影响电路的物理结构,从而改变电路的传输延迟,进而破坏整个电路。

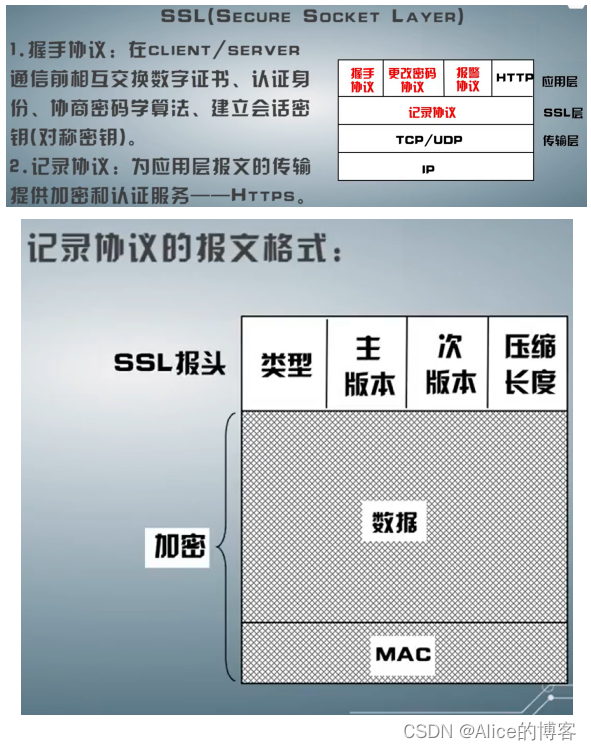

7.5 物联网传输层的安全

1、传输层通常以现代密码学技术为基础,采用安全协议加以实现:

- (1)对称加密

- (2)非对称加密

- (3)单向HASH函数

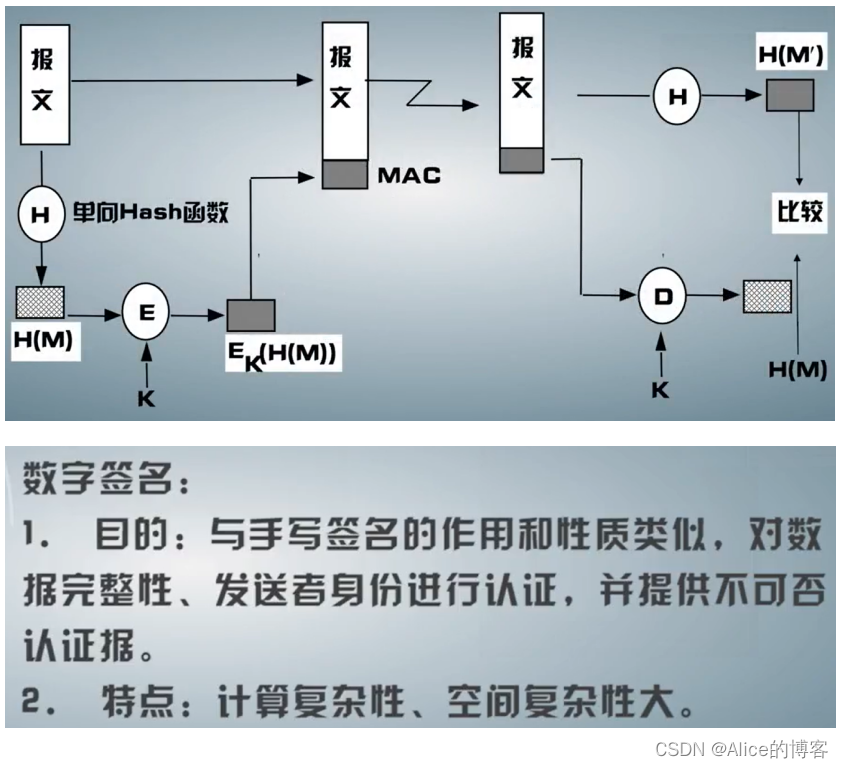

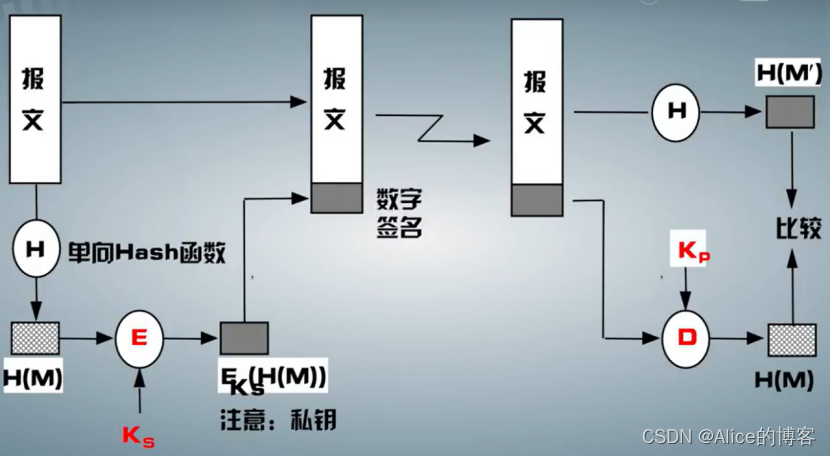

- (4)消息认证码及数字签名

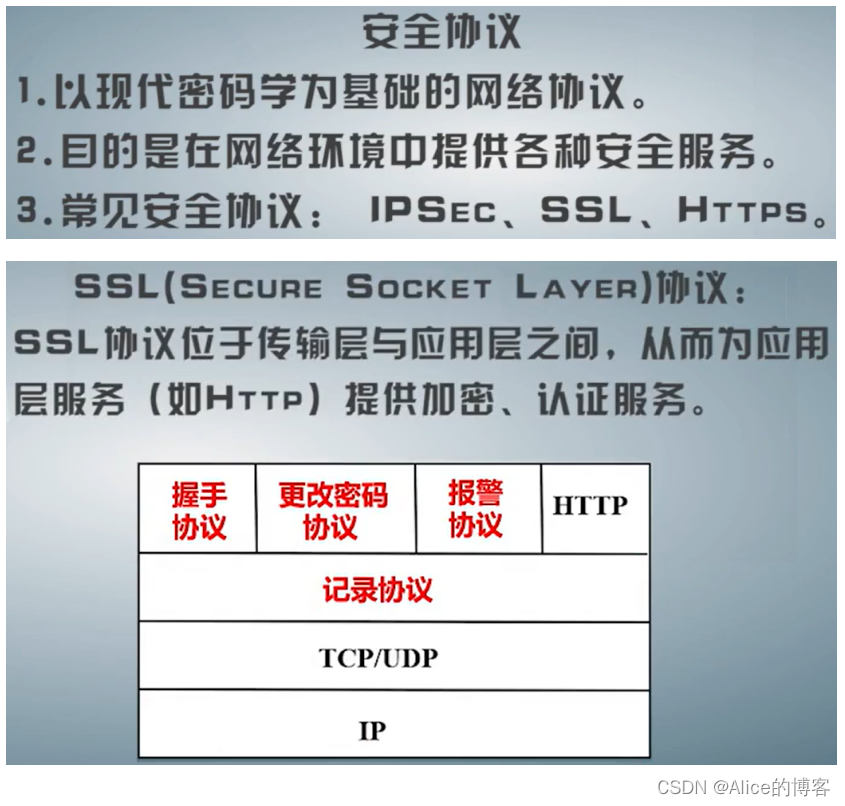

- (5)安全协议 —— IPSEC、SSL、HTTPS。

2、常用对称加密算法:

- (1)FEISTEL

- (2)DES

- (3)TDEA

- (4)IDEA

- (5)BLOWFISH

- (6)RC5

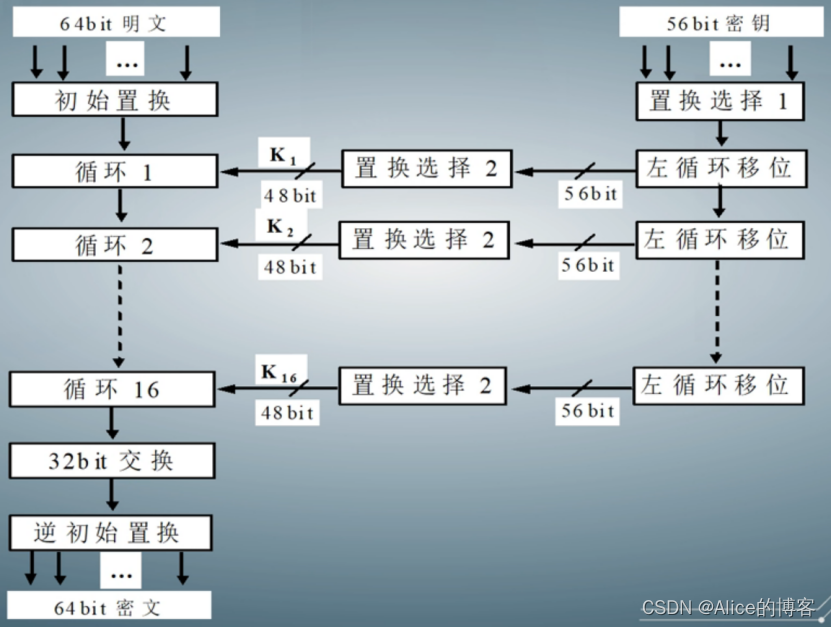

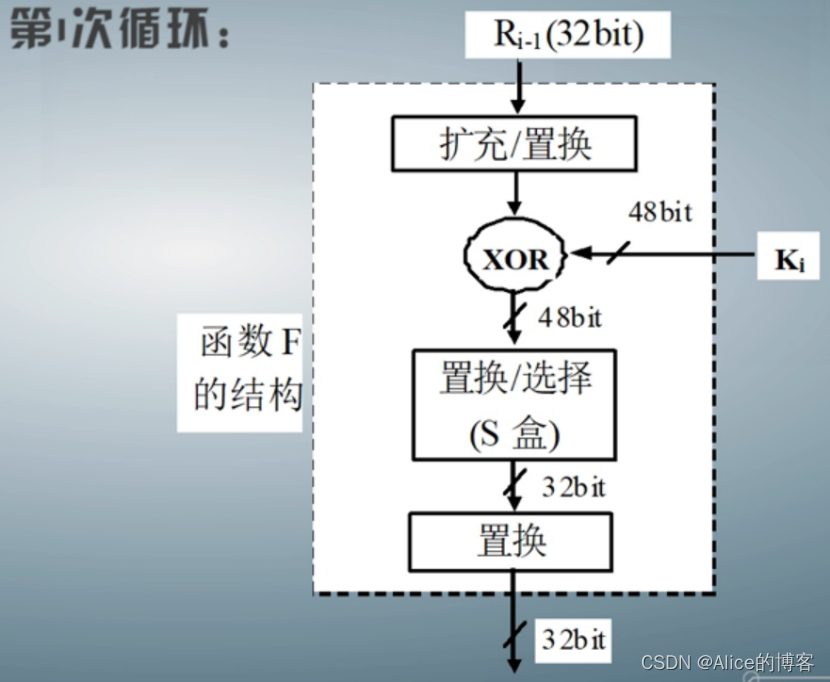

3、DES(DATA ENCRYPTION STANDARD)

- (1)原理:XOR

- 明文1001,密钥0011

- 1001 XOR 0011 = 1010(密文)

- (2)可能会带来一系列问题:

- 问题1:密钥 = 明文 XOR 密文

- 问题2:没有雪崩效应

DES总结:

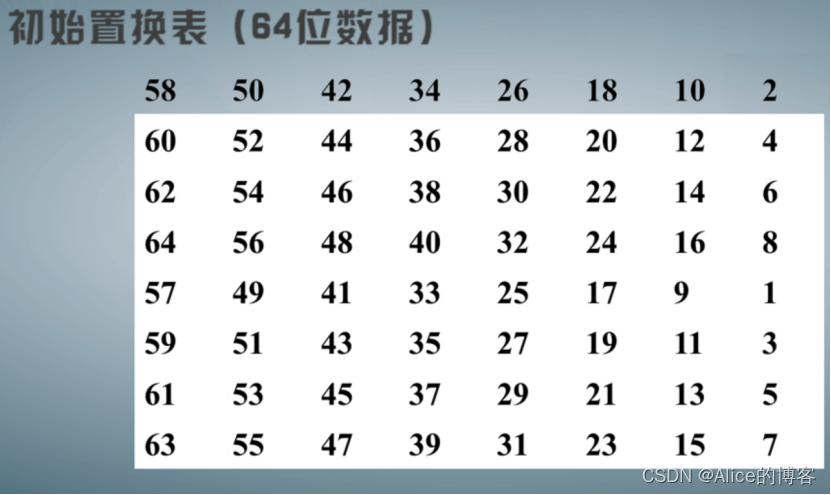

- (1)核心是XOR,但增加了置换、扩充、选择、交换等非线性操作;

- (2)优点:运算速度快 —— 适合物联网;

- (3)缺点:存在密钥管理问题。

7.6 非对称加密

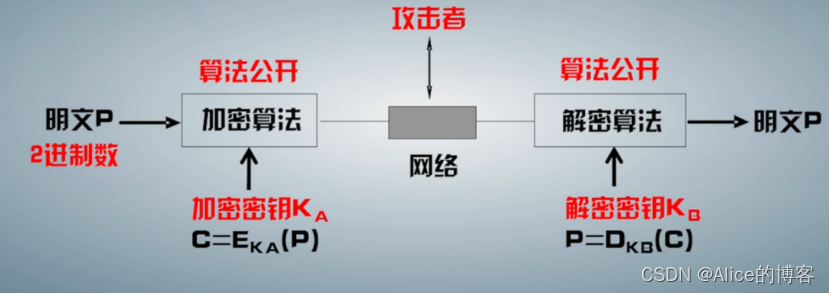

1、非对称加密(公开密钥加密)

- (1)定义:加密密钥KA != 解密密钥KB (!= 表示不等于)

- (2)KA —— 公钥,KB —— 私钥

- (3)原理:基于某种数学难题(大数分解、离散对数)构建加密算法。

2、非对称加密常用算法

- (1)RSA

- (2)ELGAMAL

- (3)PAILLER

- (4)IBE

- (5)ABE

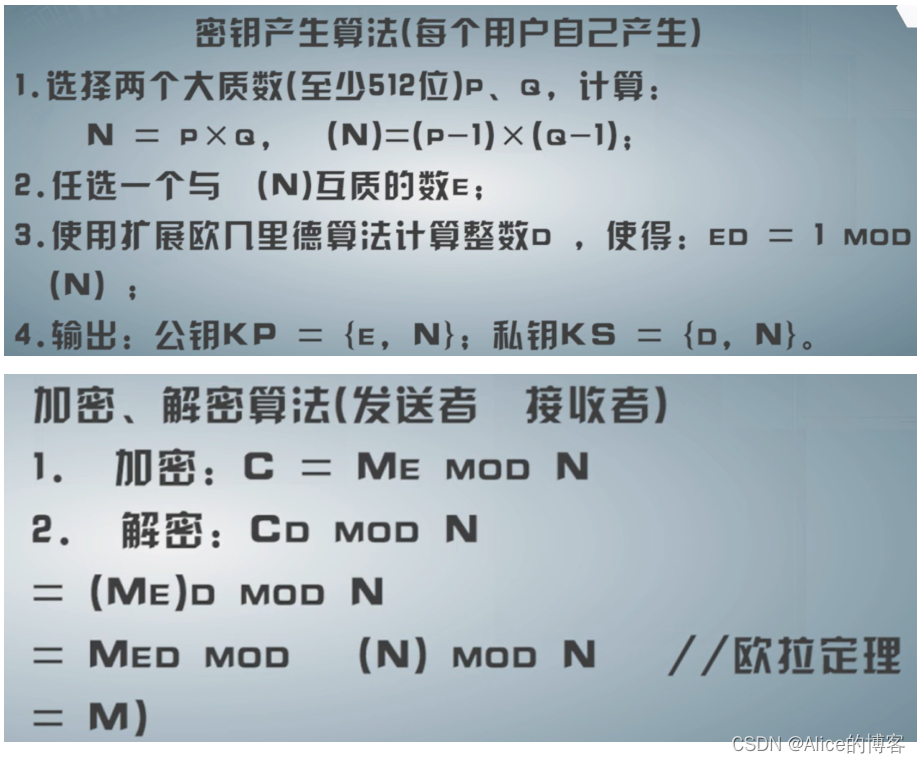

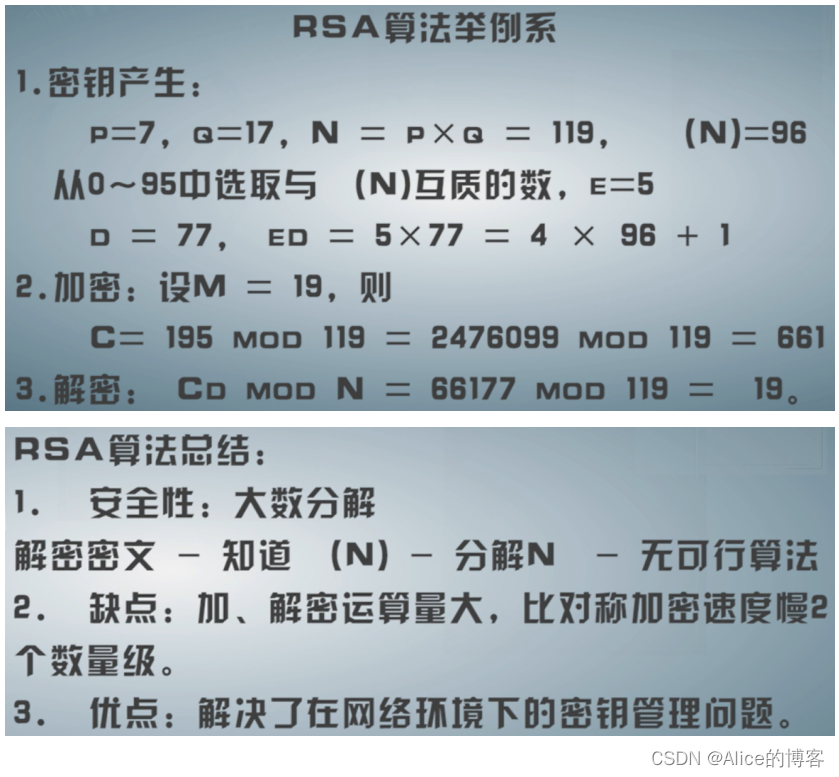

3、RSA加密

- (1)基于数论中的大数分解难题;

- (2)共有三个算法:

- 密钥产生:输入安全参数,输出公私钥;

- 加密:输入明文、公钥,输出密文;

- 解密:输入密文、私钥,输出明文。

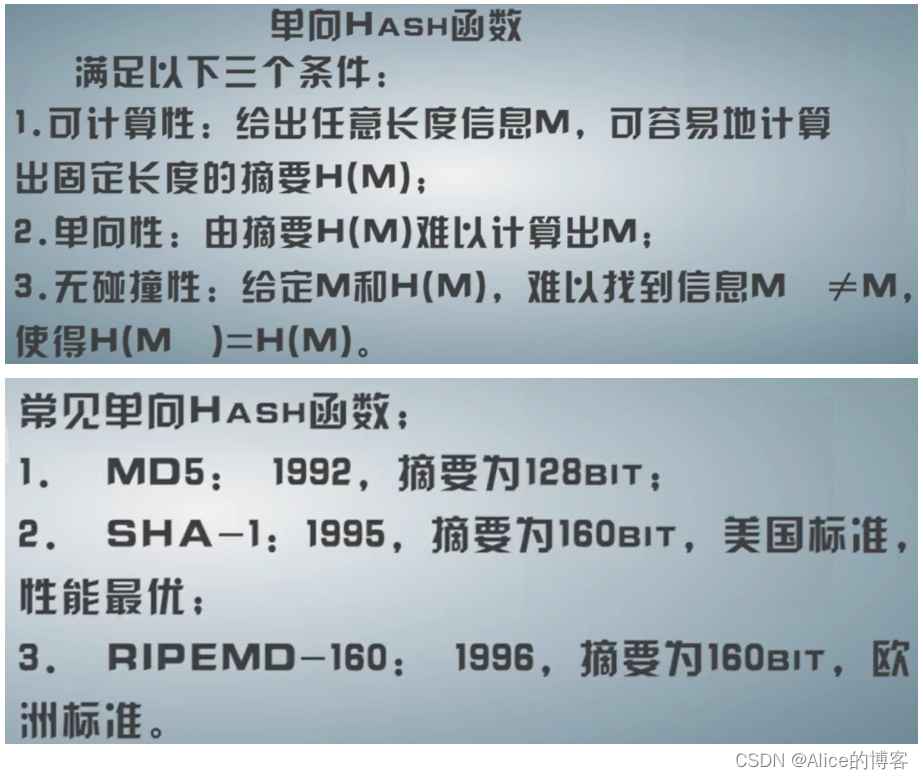

7.7 单向HASH函数

7.8 安全协议

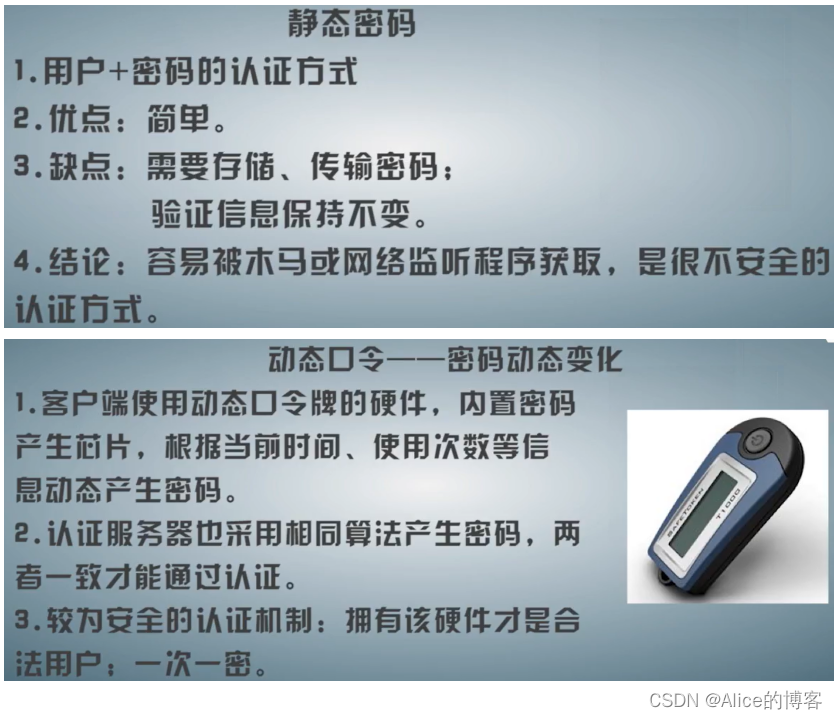

7.9 物联网应用层的安全

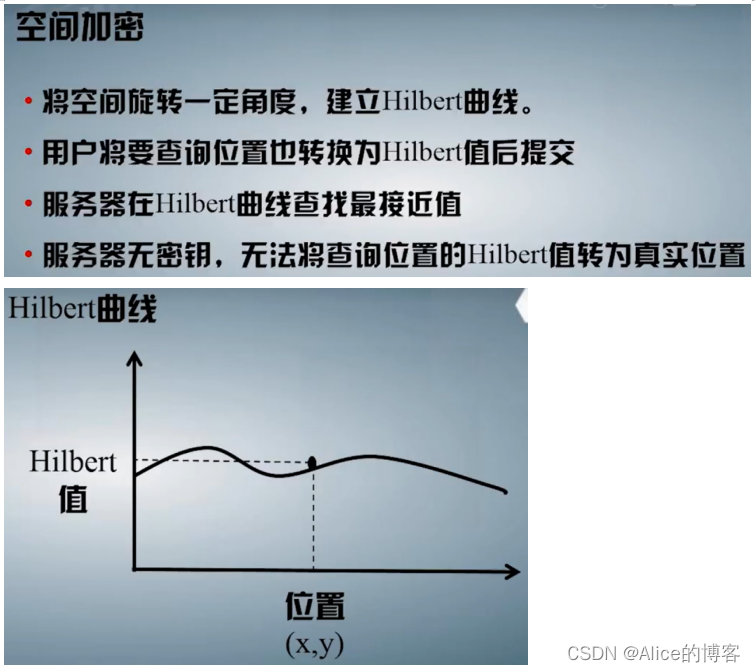

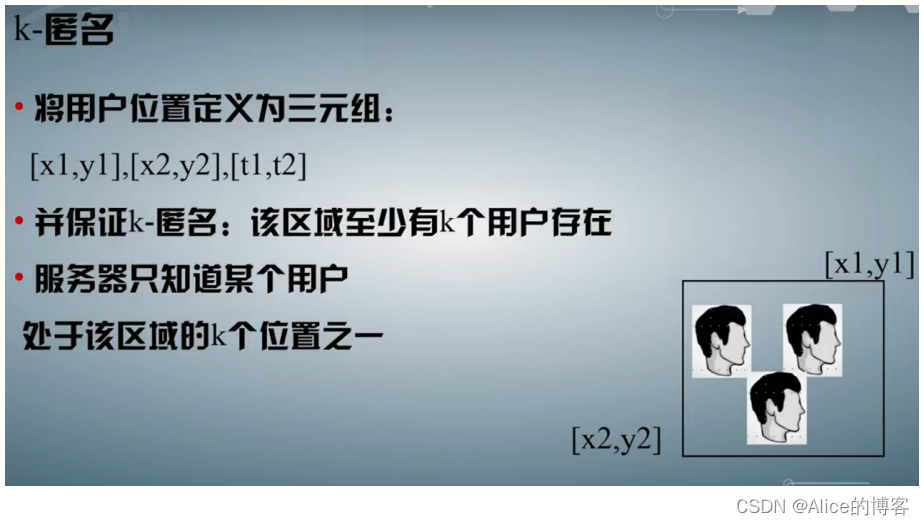

7.10 外包数据和位置信息的隐私保护问题

外包数据的隐私保护问题

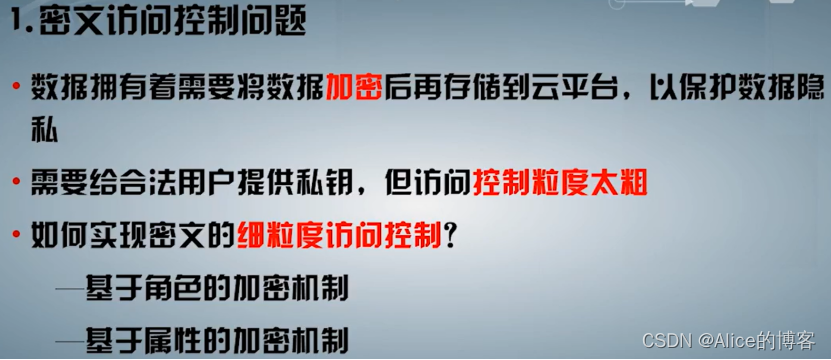

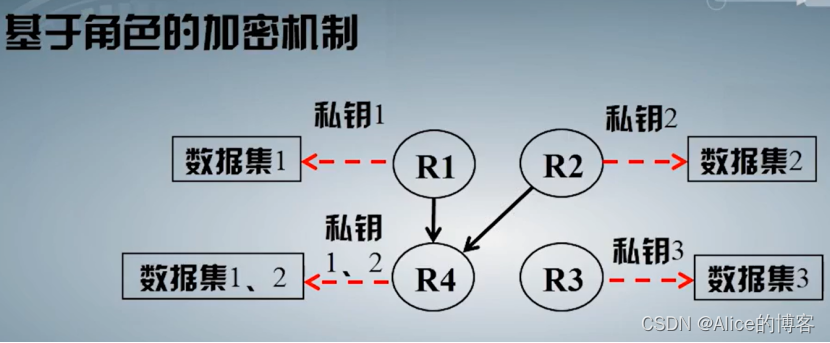

- (1)密文的访问控制问题

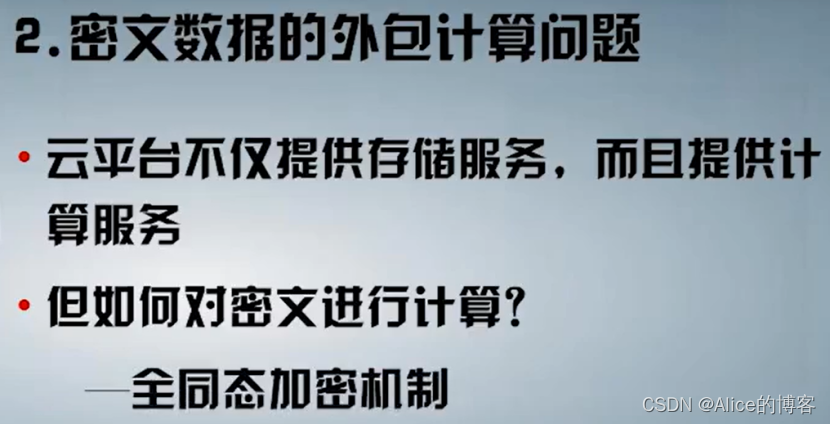

- (2)密文的外包计算问题

佳都新太科技股份有限公司 刘弘胤 1、视频大数据与物联网(IoT)发展的现状 随着智慧城市的广泛建设,全国各地视频接入规模的迅猛增长及视频监控对高清、智能、联网的要求越来越高,每天产生的数据量正以惊人的速度在不停增长。而至2016年起,随着人脸识别、视频结构化…